1、传统XSS防御多采用特征匹配方式,在所有提交的信息中都进行匹配检查对于这种类型的XSS攻击,采用的模式匹配方法一般会需要对“javascript”这个关键字进行检索,一旦发现提交信息中包含“javascript”,就认定为XSS攻击212。

2、在Twitter上,微软表示他们已经发现了这个漏洞,并且承诺会给受影响的用户推送指导意见,详见截图这不是微软SharePoint的第一起XSS安全漏洞事件我们回溯到2007年,微软就发布了一个“严重”级别的安全补丁来修复一个漏洞该。

3、3诱捕受害者 “微博病毒”攻击事件回顾2011年6月28日晚,新浪微博出现了一次比较大的XSS攻击事件大量用户自动发送诸如“郭美美事件的一些未注意到的细节”,“建党大业中穿帮的地方”,“让女人心动的100句诗歌”。

4、它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的XSS属于被动式的攻击,因为其被动且不好利用,所以许多人常忽略其危害性而本文。

5、XSS攻击通常是指黑客通过quotHTML注入quot篡改了网页,插入了恶意的脚本,从而在用户浏览网页时,控制用户浏览器的一种攻击一。

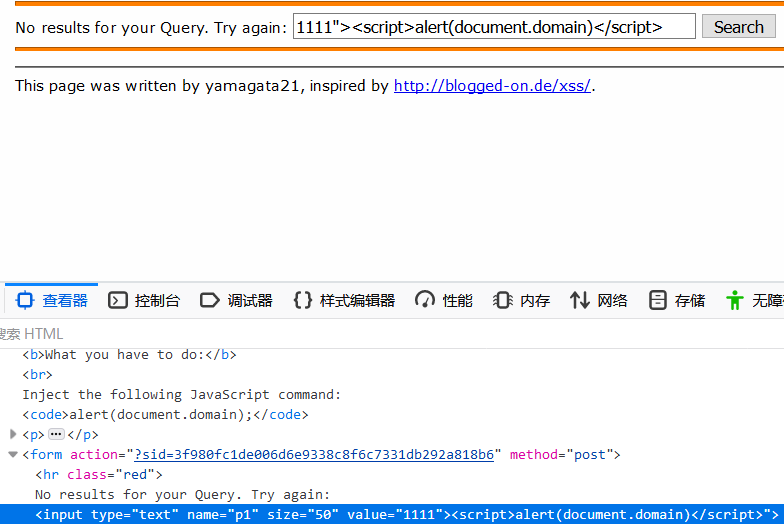

6、我们在t_sort处进行xss,发现lt被过滤了,然后我用了on事件去构造payload,然后修改hidden属性,去点击input框成功xss 一些trick只写到了第十关,还没有写完,和朋友约好的饭,现在要出门了,后面的有时间在写。

7、XSS 全称“跨站脚本”,是注入攻击的一种其特点是不对服务器端造成任何伤害,而是通过一些正常的站内交互途径,例如发布评论,提交含有 JavaScript 的内容文本这时服务器端如果没有过滤或转义掉这些脚本,作为内容发布到了页面上,其他用户。

8、1对于反射型XSS以及一些DOM XSS,一般建议是开发一些自动化的扫描工具进行扫描,并辅以手工分析 另外一方面,搜索引擎也是快速寻找具有缺陷参数的好办法2对于存储型XSS,1 对于单纯的输入存储输出点 的情况。

9、1持久型跨站最直接的危害类型,跨站代码存储在服务器数据库2非持久型跨站反射型跨站脚本漏洞,最普遍的类型用户访问服务器跨站链接返回跨站代码3DOM跨站DOM XSSDOMdocument object model文档对象。

10、把恶意代码植入到服务器网站上, 一般用于盗取COOKIE获取管理员的信息和权限反射型XSS,一般是在浏览器的输入栏也就是urlget请求那里输入XSS代码,例如adminphp?key=quotalertquotxssquot,也是弹窗JS代码当。

11、四,防御DOM BasedXSS 前面提到的集中方法,对于这种类型不太适用,需要特别对待,那如何才能防御呢首先是$var输出到是,应该执行一次javasriptEncode,其次在doumentwrite输出到HTML页面时,如果是输出到事件或者脚本,可以再。

12、下列规则旨在防止所有发生在应用程序的XSS攻击,虽然这些规则不允许任意向HTML文档放入不可信数据,不过基本上也涵盖了绝大多数常见的情况你不需要采用所有规则,很多企业可能会发现第一条和第二条就已经足以满足需求了请根据。

13、防止上行注入攻击,你必须避免那些允许你关闭现有context开始新context的字符而防止攻击跳跃DOM层次级别,你必须避免所有可能关闭context的字符下行注入攻击,你必须避免任何可以用来在现有context内引入新的subcontext的字符 积极XSS防御模式。

14、XSS攻击跨站脚本攻击Cross Site Scripting,为不和层叠样式表Cascading Style Sheets, CSS的缩写混淆,故将跨站脚本攻击缩写为XSS分布式拒绝服务DDoSDistributed Denial of Service攻击指借助于客户服务器技术,将。

15、4 XSS 漏洞,可利用该漏洞篡改网站页面,获取其他用户 Cookie#x00A0#x00A0#x00A0#x00A0跨站脚本攻击简称为 XSS 又叫 CSS Cross Site Script Execution,是指服务器端的 CGI 程序没有对用户提交的变量中的 HTML 代码进行有效的过滤或转换。

16、XSS是获取信息,不需要提前知道其他用户页面的代码和数据包CSRF是代替用户完成指定的动作,需要知道其他用户页面的代码和数据包要完成一次CSRF攻击,受害者必须依次完成两个步骤登录受信任网站A,并在本地生成Cookie在不。

17、1 首先要注册两个账号,一个用于xss,一个用于被害者,分别用两个浏览器登录两个账号,模拟两个用 户 2 使得其中的一个账号给另一个账号发送私信。

18、bug不是游戏,而是电脑的漏洞漏洞是指一个系统存在的弱点或缺陷,系统对特定威胁攻击或危险事件的敏感性,或进行攻击的威胁作用的可能性漏洞可能来自应用软件或操作系统设计时的缺陷或编码时产生的错误,也可能来自业务在。

网友评论

最新评论

,系统对特定威胁攻击或危险事件的敏感性,或进行攻击的威胁作用的可能性漏洞可能来自应用软件或操作系统设计时的缺陷或编码时产生的错误,也可能来自业务在。

,最普遍的类型用户访问服务器跨站链接返回跨站代码3DOM跨站DOM XSSDOMdocument object model文档对象。10、把恶意代码植入到服务器网站上, 一般用于盗取COOKIE获取管理员的信息和权限反射型XSS,一