1、下列规则旨在防止所有发生在应用程序的XSS攻击,虽然这些规则不允许任意向HTML文档放入不可信数据,不过基本上也涵盖了绝大多数常见的情况你不需要采用所有规则,很多企业可能会发现第一条和第二条就已经足以满足需求了请根据。

2、有b社账号的话可以直接输入对应的邮箱,之后还会让输入id和密码以让主机账户和b社账户绑定3最后就正式打开了主机mod的大门,找到想要的mod点击下载就会自动安装不同mod之间的排序和pc相同,请自行处理。

3、本文介绍的规则旨在防止上行和下行XSS注入攻击防止上行注入攻击,你必须避免那些允许你关闭现有context开始新context的字符而防止攻击跳跃DOM层次级别,你必须避免所有可能关闭context的字符下行注入攻击,你必须避免任何可以用来在现有context内。

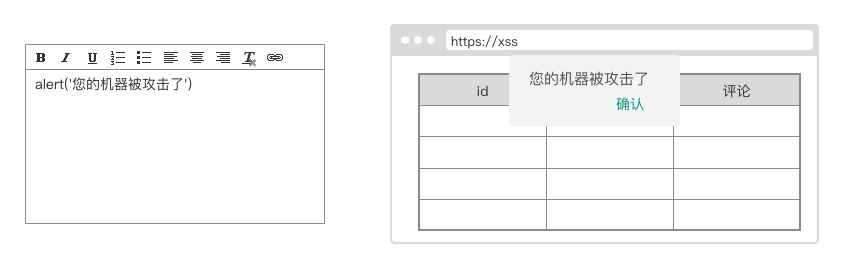

4、3xss跨站脚本攻击#8203#8203 指恶意攻击向web页面插入htmljs标签导致页面出现错误 解决方案 转义标签#39lt#39 #39#39即可,有以下php函数可解决 htmlspecialchars 函数 和 htmlentites函数#8203eag#8203function deep。

5、字段值=serverHTMLEncodersquot字段quot或 字段值=安全检测模块quot字段quot另外,用SESSION代替COOKIE会更好 SQL语中不要直接代入COOKIE,应该先处理 如 quotselect * from 表 where 字段 = #39quotrequestCookies名1名2。

6、xss怎么加速ea 用雷神,我主要玩cod战区apex和永劫无间,延迟也就60~80日服,cod高点80~120,最离谱的是,我忘关时长了,第二天清零了,但还能加速地区一定要选择自己所在的地区,别让他自己选xss指的。

7、不修改网站程序,使用第三方工具来防范XSS跨站式脚本攻击网站要怎么防范常见的XSS跨站式脚本攻击呢,我们先从XSS跨站式脚本攻击的原理来说起网站遭受XSS跨站式脚本攻击的基本原理1本地利用漏洞,这种漏洞存在于页面中客户端脚本自身其攻击。

8、具体利用的话储存型XSS,一般是构造一个比如说quotalertquotXSSquotquot的JS的弹窗代码进行测试,看是否提交后在页面弹窗,这种储存型XSS是被写入到页面当中的,如果管理员不处理,那么将永久存在,这种XSS攻击者可以通过留言等提交。

9、亲你好,可以xbox是一台家庭式的游戏机,它的蓝牙主要是能识别手柄,但是识别不了鼠标,因为鼠标是电脑pc端的硬件,他们两个是没有办法进行连接的Xbox内装英特尔公司制造的PentiumIII基本中央处理器内建8GB容量的硬盘与。

网友评论

最新评论

XSS攻击者可以通过留言等提交。9、亲你好,可以xbox是一台家庭式的游戏机,它的蓝牙主要是能识别手柄,但是识别不了鼠标,因为鼠标是电脑pc端的硬件,他们两个是没有办法进行连接的Xbox内装英特尔公司制造的PentiumIII基本中央处理器内建8GB容量的硬盘与。

120,最离谱的是,我忘关时长了,第二天清零了,但还能加速地区一定要选择自己所在的地区,别让他自己选xss指的。7、不修改网站程序,使用第三方工具来防范XSS跨站式脚本攻击网站要怎么防范常见的XSS跨站式脚本攻击呢,我们先从XSS跨站式脚本攻击的原理来说起网站遭受XSS跨站式脚本攻击的基

t字段quot另外,用SESSION代替COOKIE会更好 SQL语中不要直接代入COOKIE,应该先处理 如 quotselect * from 表 where 字段 = #39qu

义标签#39lt#39 #39#39即可,有以下php函数可解决 htmlspecialchars 函数 和 htmlentites函数#8203eag#8203function deep。5、字段值=serverHTMLEncodersquot字段quot或 字段值=安