StringEscapeUtilsescapeHtml4这个方法来自Apache的工具类,maven坐标如下过滤的代码写完了,下面就是在一个filter中应用该代码过滤表单类型的代码已经完成xssObjectMapper这个是后面过滤json类型才用到的下面来实现过滤json。

我们看到我们输入的字符串被输出到第15行input标签里的value属性里面,被当成value里的值来显现出来,所以并没有弹窗,这时候我们该怎么办呢?聪明的人已经发现了可以在ltSCRIPTalert#39xss#39ltSCRIPT前面加个quot来闭合input标签所以应该。

Acunetix是一款流行的网站性能分析和管理工具,可以帮助用户监控和优化网站性能如果Acunetix扫描到您的站点存在跨站脚本漏洞,您可以采取以下步骤来复现这个漏洞确认漏洞首先,确认您的站点是否确实存在跨站脚本漏洞可以查看。

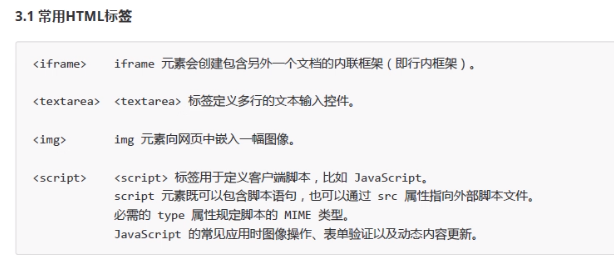

随着互联网的普及,网络安全变得越来越重要Java等程序员需要掌握基本的web安全知识,防患于未然,下面列举一些常见的安全漏洞,以及对应的防御解决方案1前端安全 2后端安全 1XSS简介 跨站脚本cross site script简称。

XSS漏洞的全称是跨站点脚本漏洞XSS漏洞是网络应用程序中常见的安全漏洞,它允许用户将恶意代码植入网页,当其他用户访问此页面时,植入的恶意脚本将在其他用户的客户端执行危害有很多,客户端用户的信息可以通过XSS漏洞获取,比如用户登录的。

这意味着仅仅部署这些通常的XSS预防实践是不够的,保护和预防过程必须从底层开始并持续提升预防过程必须在开发阶段开始,建立在一个牢靠安全的开发生命周期方法论之上的Web应用在发布版本中不太可能暴露出漏洞这样以来。

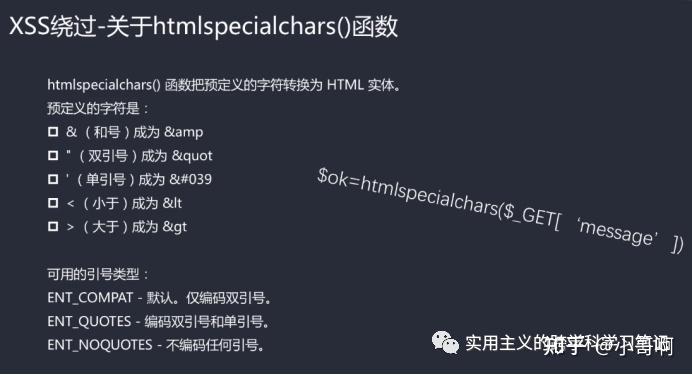

常见的XSS注入防护, 可以通过简单的 htmlspecialchars转义HTML特殊字符, strip_tags清除HTML标签 来解决, 但是, 还有一些隐蔽的XSS注入不能通过这两个方法来解决, 而且, 有时业务需要不允许清除HTML标签和特殊字符。

在那个年代,大家一般用拼接字符串的方式来构造动态 SQL 语句创建应用,于是 SQL 注入成了很流行的攻击方式在这个年代, 参数化查询 已经成了普遍用法,我们已经离 SQL 注入很远了但是,历史同样悠久的 XSS 和 CSRF 却没有远离我们。

网友评论

最新评论

通常的XSS预防实践是不够的,保护和预防过程必须从底层开始并持续提升预防过程必须在开发阶段开始,建立在一个牢靠安全的开发生命周期方法论之上的Web应用在发布版本中不太可能暴露出漏洞这样以来。常见的XSS注入防护,

pt简称。XSS漏洞的全称是跨站点脚本漏洞XSS漏洞是网络应用程序中常见的安全漏洞,它允许用户将恶意代码植入网页,当其他用户访问此页面时,植入的恶意脚本将在其他用户的客户端执行危害有很多,客户端用户的信息可以通过XSS漏洞获取,比如用户登录的。这意味着

过滤json。我们看到我们输入的字符串被输出到第15行input标签里的value属性里面,被当成value里的值来显现出来,所以并没有弹窗,这时候我们该怎么办呢?聪明的人已经发现了可以在ltSCRIPTalert#39xss#39ltSCRIPT前面加个quot

须在开发阶段开始,建立在一个牢靠安全的开发生命周期方法论之上的Web应用在发布版本中不太可能暴露出漏洞这样以来。常见的XSS注入防护, 可以通过简单的 htmlspecialchars转义HTML特殊字符, strip_tags清除HTML标签 来解决, 但是, 还有一

StringEscapeUtilsescapeHtml4这个方法来自Apache的工具类,maven坐标如下过滤的代码写完了,下面就是在一个filter中应用该代码过滤表单类型的代码已经完成xssObj