1、假设 1php页面代码如下echo $_GET#39str#39使用IE浏览器访问该页面 1php?str=ltxss code 由于xss filter渲染 导致XSS不成功 接下来我们要这么绕过呢如果该站点 可以发帖友情链接等等 只要能发链接地址其实不只发。

2、例如网站注册经常用户名只允许字母和数字的组合,或者邮箱电话,我们会在前端用js进行检查,但在服务器端代码必须再次检查一次,因为客户端的检查很容易绕过网上有许多开源的“XSS Filter”的实现,但是它们应该选择性的使用。

3、绕不过所谓绕过就是挑程序员忘记正确转码的地方下手注意并非htmlspecialchars就万事大吉,不同的地方需要不同的转码所以所谓绕过htmlspecialchars也可能指那个漏洞点用htmlspecialchars转码压根不正确。

4、哥们,要是让你绕过去了,黑客也就绕过去了不要想着从前台骗过过滤器,如果系统设置非常严格,所有从前台设置的输入信息都会被xss过滤器过滤,一般是把特殊字符删除或者转译比如大于号小于号双引号斜杠等,避免用户通过非。

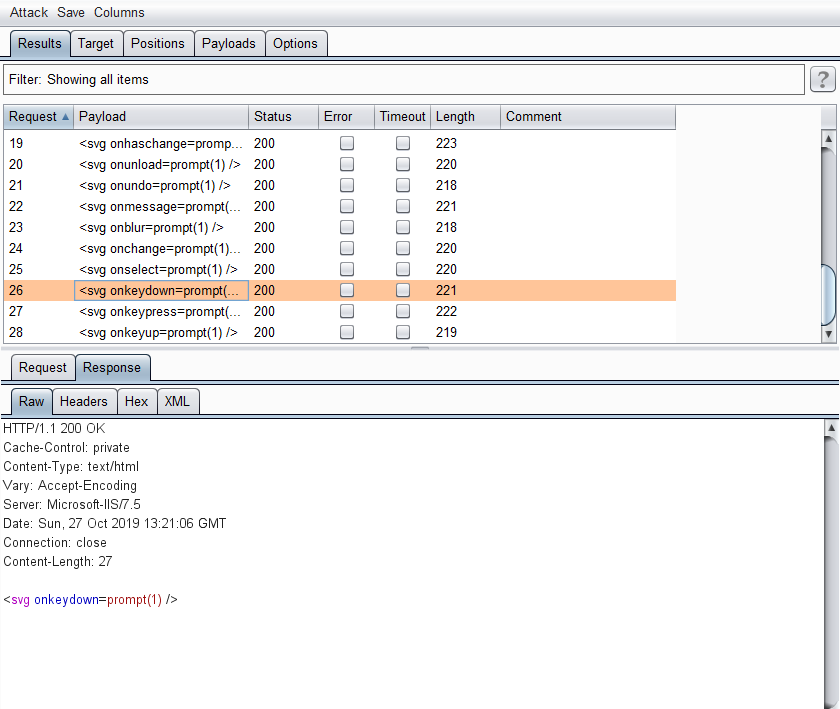

5、传统XSS防御多采用特征匹配方式,在所有提交的信息中都进行匹配检查对于这种类型的XSS攻击,采用的模式匹配方法一般会需要对“javascript”这个关键字进行检索,一旦发现提交信息中包含“javascript”,就认定为XSS攻击212。

6、1对于反射型XSS以及一些DOM XSS,一般建议是开发一些自动化的扫描工具进行扫描,并辅以手工分析 另外一方面,搜索引擎也是快速寻找具有缺陷参数的好办法2对于存储型XSS,1 对于单纯的输入存储输出点 的情况。

7、CSP这种规范类的东西更新速度太慢跟不上现实问题的步伐关闭模式因为它有可能影响到业务,所以浏览器提供了关闭它的。

8、2XSS跨站漏洞代码多样人为了躲避转义HTML特殊字符函数及过滤函数的过滤,XSS跨站的代码使用“”来代替安字符“使用Tab键代替空格部分语句转找成16进制添加特殊字符改变大小写及使用空格等来绕过过滤函数如。

9、有时持久性XSS和反射型XSS是同时使用的,比如先通过对一个攻击url进行编码来绕过xss filter,然后提交该web server存储在web server中, 然后用户在浏览页面时,如果点击该url,就会触发一个XSS攻击当然用户点击该url时。

10、明确指定输出的编码方式不要允许攻击者为你的用户选择编码方式如ISO 88591或 UTF 8注意黑名单验证方式的局限性仅仅查找或替换一些字符如lt 或类似script的关键字,很容易被XSS变种攻击绕过验证机制警惕规范化。

11、对于php你可以用htmlentities函数 例如这样lt?php echo htmlentities$_POST#39abc#39? 至于asp,默认就能防xss攻击,无需任何操作。

12、211基于特征的防御XSS漏洞和著名的SQL注入漏洞一样,都是利用了Web页面的编写不完善,所以每一个漏洞所利用和针对的弱点都不尽相同这就给XSS漏洞防御带来了困难不可能以单一特征来概括所有XSS攻击传统XSS防御多采用。

13、本文介绍的规则旨在防止上行和下行XSS注入攻击防止上行注入攻击,你必须避免那些允许你关闭现有context开始新context的字符而防止攻击跳跃DOM层次级别,你必须避免所有可能关闭context的字符下行注入攻击,你必须避免任何可以用来在现有context内。

14、很多的文章的解决办法都是直接替换元素的 innerHTML elinnerHTML = valuejoin#39#39 + value + #39 #39效果是没有问题的,但是感觉很容易被 xss 攻击 这个方法在 Vue 里面是没有测试出有什么问题。

15、Acunetix是一款流行的网站性能分析和管理工具,可以帮助用户监控和优化网站性能如果Acunetix扫描到您的站点存在跨站脚本漏洞,您可以采取以下步骤来复现这个漏洞确认漏洞首先,确认您的站点是否确实存在跨站脚本漏洞可以查看。

网友评论

最新评论

通过对一个攻击url进行编码来绕过xss filter,然后提交该web server存储在web server中, 然后用户在浏览页面时,如果点击该url,就会触发一个XSS攻击当然用户点击该url时。10、明确指定输出的编码方式不要允许攻击者为你的用户选择编码方式如ISO 88591或 UTF

流行的网站性能分析和管理工具,可以帮助用户监控和优化网站性能如果Acunetix扫描到您的站点存在跨站脚本漏洞,您可以采取以下步骤来复现这个漏洞确认漏洞首先,确认您的站点是否确实存在跨站脚

1、假设 1php页面代码如下echo $_GET#39str#39使用IE浏览器访问该页面 1php?str=ltxss code 由于xss filter渲染 导致XSS不成功 接下来我们要这么绕过呢如果该站点 可以发帖友情链接等等 只要能发链接地址其实不只发。2、例如网站注

确。4、哥们,要是让你绕过去了,黑客也就绕过去了不要想着从前台骗过过滤器,如果系统设置非常严格,所有从前台设置的输入信息都会被xss过滤器过滤,一般是把特殊字符删除或者转译比如大于号