1、regedit 注册表 dir 查看磁盘文件夹或者文件,比如dir c\代表查看C盘 shutdown s 关机 shutdown r 重启 shutdown l 注销 shutdown a 放弃关机注销或者重启 at 2300 shutdown s,在晚上11点关机 mem;黑客入门必须掌握8个DOS命令 ping 它是用来检查网络是否通畅或者网络连接速度的命令作为一个生活在网络上的管理员或者黑客来说,ping命令是第一个必须掌握的;八个cmd命令 一ping 它是用来检查网络是否通畅或者网络连接速度的命令作为一个生活在网络上的管理员或者黑客来说,ping命令是第一个必须掌握的DOS命令,它所利用的原理是这样的网络上的机器都有唯一确定的IP地址,我们;黑客通常是不用软件的形式进行攻击的解释黑客一般直接编写命令程序或者通过命令直接攻击备注如果用户都知道软件木马的话,都下载攻击别人电脑,这个是难以控制的计算机木马 一个完整的木马系统由硬件部分,软件部分和具体连接部分组成。

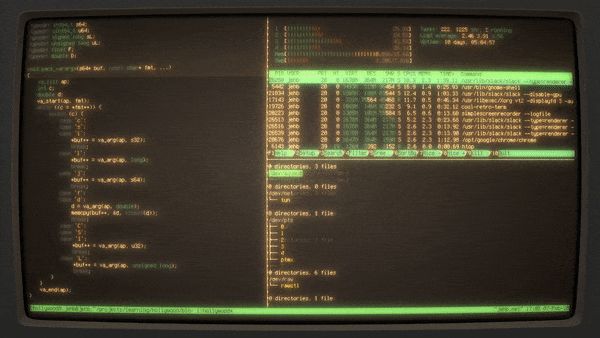

2、用Copy命令把ntlmexe上传到主机上ntlmexe也是在流光的Tools目录中8 C\WINNT\system32ntlm 输入ntlm启动这里的C\WINNT\system32指的是对方计算机,运行ntlm其实是让这个程序在对方计算机上运行当;在电脑上新建一个文档,写入代码,运行,就可以实现黑客帝国里数字雨的效果具体操作方法方法如下1新建一个文本文档2在文档内写入以下代码,并保持echo off title digitalrain color 0b setlocal ENABLEDELAYED;1在桌面上,单击“开始”,单击“运行”2输入输入CMDCMD并单击ok3或单击“开始”,并输入CMD4单击搜索CMD,然后您可以输入属5单击“计算机”,单击“磁盘C6搜索CMDExe,点击搜索软件,然后就可以进入别人的;开几个CMD窗口,然后用notepad++打开几个看不懂的php或者python文件然后就可以拍照装逼了;“以其他用户身份运行”,运行快捷方式CMD,弹出“以其他用户身份运行”窗 口后,输入“user编号”回车 用telnet 电脑IP编号 登陆至那个倒霉孩子的电脑,再从网上下载一个命令行下杀进程的软件, 比如说knlps等,在telnet上将杀毒软件进程关闭。

3、写在一开始 C++可以这样使用dos命令 systemquotcolor 2fquotcolor 2f 这里的2代表背景,F代表字色你自己看下吧下面是对应关系0=黑1=蓝2=绿3=浅绿4=红5=紫6=黄7=白8=灰9=淡蓝A=;一般要用工具,还要0day,只用cmd一般不可能如果你想搞高端,你可以安装linux;1首先打开电脑,鼠标点击开始菜单,找到并点击运行窗口2然后在运行窗口中输入cmd,打开管理员命令窗口,输入net view3在列出的电脑名称列表中选一台电脑,输入TRACERT dell755,回车后会显示这台电脑的IP地址4。

4、这个可能你对黑客理解力才刚有言听认识吧,CMD里有很多命令可以攻击,我给两个简单的你吧 1net use IP\ipc$ quotquot userquotquot 这叫空连接,条件目标机器默认共享开放 2telnet IP 回车 条件 目标机器TELNET服务以开;telnet 在本机上直接键入telnet 将进入本机的telnet copy 路径\文件名1 路径\文件名2 y 复制文件1到指定的目录为文件2,用参 数y就同时取消确认你要改写一份现存目录文件 copy c\srvexe \ip\***$ 复制本地c。

5、只有这样,你才有可能成为一名真正的黑客你才有可能自如地使用各种工具包括使用 cmd 命令状态攻击别人包括黑客组织的 IP 地址通常是服务器的静态 IP 地址当然了,最后要说的一句话就是即使真的拥有了。

网友评论

最新评论

1、regedit 注册表 dir 查看磁盘文件夹或者文件,比如dir c\代表查看C盘 shutdown s 关机 shutdown r 重启 shutdown

,它所利用的原理是这样的网络上的机器都有唯一确定的IP地址,我们;黑客通常是不用软件的形式进行攻击的解释黑客一般直接编写命令程序或者通过命令直接攻击备注如果用户都知道软件木马的话,都下载攻击别人电脑,这个是难以控制的计算机木马 一个完整的木马系统由硬件部分,软件部分和具体连接部分组成。2、用Copy