1反射型反射型XSS一般是攻击者通过特定手法如电子邮件,诱使用户去访问一个包含恶意代码的URL,当受害者点击这些专门设计的链接的时候,恶意代码会直接在受害者主机上的浏览器执行对于访问者而言是一次性的,具体表现在;传统防御技术 211基于特征的防御 传统XSS防御多采用特征匹配方式,在所有提交的信息中都进行匹配检查对于这种类型的XSS攻击,采用的模式匹配方法一般会需要对“javascript”这个关键字进行检索,一旦发现提交信息中包含“;是不是XSS防御 如果是XSS防御 ,我百度搜索了几条解决提交表单时Xss攻击的问题;2,对update或delete的操作采用post方式提交,每次form里加一个唯一验证字符串,用hiden方式提交,用于服务器验证是否来自用户客户端 3,跳转程序需要对传递的url进行匹配判断,只允许特定的格式 4,时常关注安全方面的消息,一。

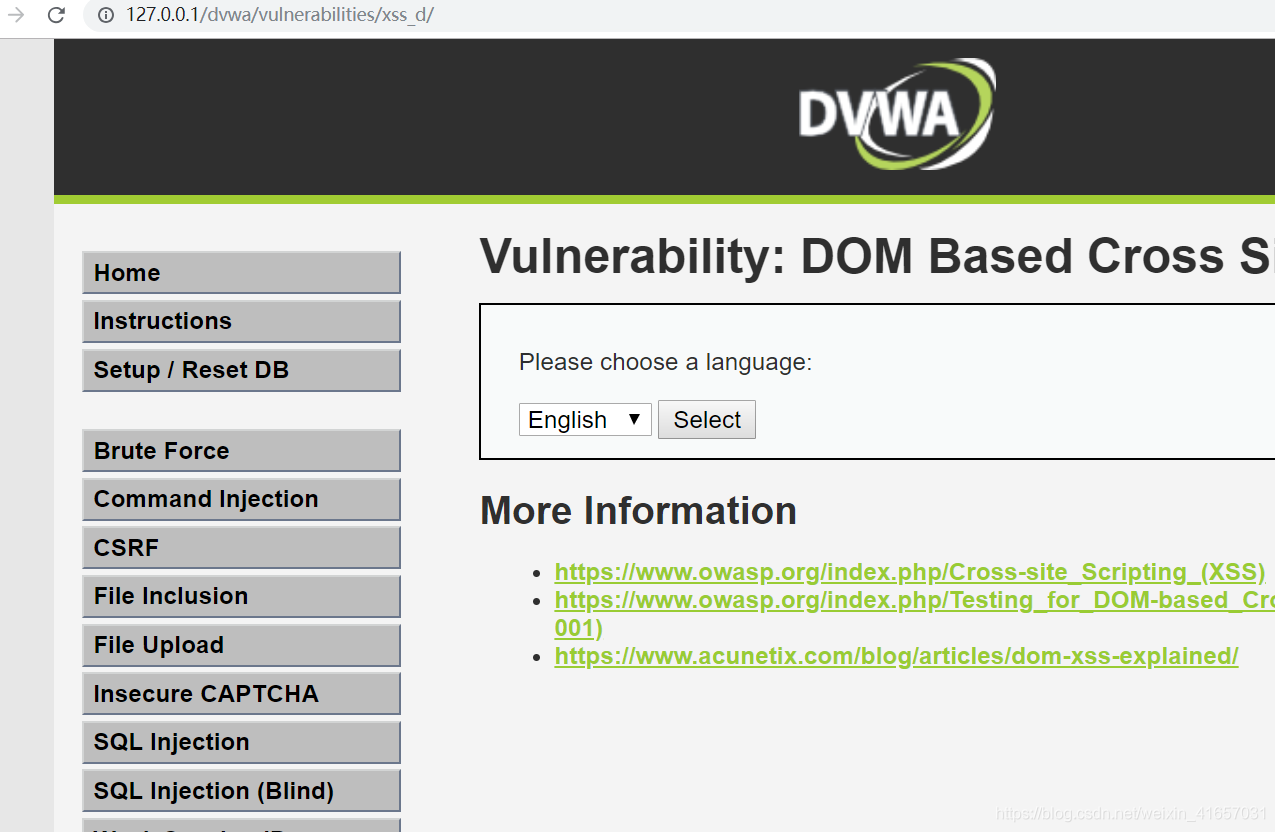

3form填充struts的总控制器ActionServlet在用户提交请求时将数据放到对应的form对象中的成员 变量中4派发请求控制器根据配置信息对象ActionConfig将请求派发到具体的Action,对应的formBean一并 传给这个Action中的excute;1持久型跨站最直接的危害类型,跨站代码存储在服务器数据库2非持久型跨站反射型跨站脚本漏洞,最普遍的类型用户访问服务器跨站链接返回跨站代码3DOM跨站DOM XSSDOMdocument object model文档对象;在new 那个窗体的时候,把你要传的窗体放到构造方法里面去 比如有Form1 Form2 两个窗体 public class Form1 Form2 form2public Form1Form2 form2 thisform2=form2 public class Form1 Fo。

11 什么是XSS攻击XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中比如这些代码包括HTML代码和客户端脚本攻击者利用XSS漏洞旁路掉访问控制例如同源策略same;Xsscrosssite scripting攻击指的是攻击者往Web页面里插入恶意html标签或者javascript代码,当用户浏览该页或者进行某些操作时,攻击者利用用户对原网站的信任,诱骗用户或浏览器执行一些不安全的操作或者向其它网站提交用户的;如果你使用的是SSH框架,而且控制层是对象驱动,那么jsp页面的form表单中需要使用对象属性的方式提交前台数据到后台;最近网上流行的XSS是小学生的恶称,骂小学生的一是指某些人的想法思维方式对事物的认知和思考能力如孩子般幼稚单纯天真二是特指某类相对于同龄的人,在游戏竞技或者社交网络中, 态度傲慢技术水准较差拒绝。

你好,建议使用UC浏览器,它是全球使用量最大的手机浏览器,由优视科技自主研发,全球领先智能手机浏览器,拥有独创的U3内核和云端架构,完美地支持HTML5应用,具有智能极速安全易扩展省电省流量等特性,无论是阅;这种白名单式的做法,有助于降低我们由于疏漏留下 XSS 漏洞的风险另外一个风险集中区域,是富 AJAX 类应用例如已经不可能通过发布链接来伪造请求了,但他们仍可以发布表单,或者在其他站点上使用我们肉眼不可见的表单,在后台用 js;1首先确定JSP里的NAME是否与实体类属性相对2继承actionSupport并提供实体类的getter与setter,实体类不用new出来参考如下ltform id=quotplayWheresFormquot method=quotpostquot action=quotgoquot ltinput type=quottextquot name=quot;asp中防止xss攻击的方法如下确保所有输出内容都经过 HTML 编码禁止用户提供的文本进入任何 HTML 元素属性字符串根据 中的概述,检查 RequestBrowser,以阻止应用程序使用 Internet。

网友评论

最新评论

求了,但他们仍可以发布表单,或者在其他站点上使用我们肉眼不可见的表单,在后台用 js;1首先确定JSP里的NAME是否与实体类属性相对2继承actionSupport并提供实体类的