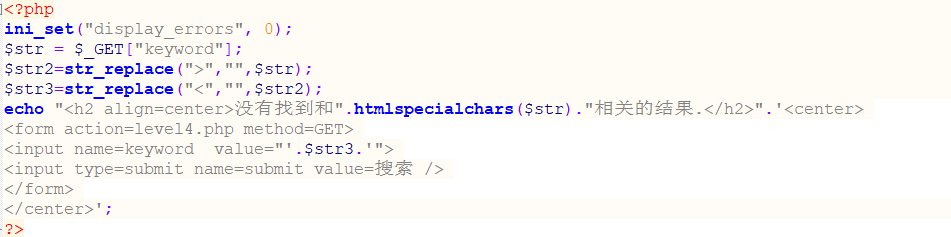

1、1正则会处理尖括号和尖括号中的内容,将其替换成空 bypass 使用双半开括号quotltltquot绕过 payload2处理了等号和左括号! bypass 使用反引号代替括号,在通过编码解决 payloadsetTimeout prompt\u0028。

2、你看看applicationconfigconfigphp 文件启用了 XSS 过滤 config#39global_xss_filtering#39 = TRUE或者您 $thisinputpost #39c#39, TRUE 都会自动过滤一些特殊附号的。

3、sqlmap 你会用你会用来做什么,udbs你知道怎么在sqlmap中执行sql语句吗你知道sqlmap怎么反弹shell吗xss 你都懂你知道xss平台那么多模块都有什么妙用吗你知道尖括号过滤都有哪些绕过方式吗入门学习思考 可。

4、XSS代码攻击还可能会窃取或操纵客户会话和 Cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务建议措施清理用户输入,并过滤出 JavaScript 代码我们建议您过滤下列字符 1 lt尖括号2。

5、利用这两种知识结合,我们可以得出,网站使用append进行dom操作,如果是append我们可以决定的字段,那么我们可以将左右尖括号,使用unicode码伪装起来,就像这样quot\u003cscript\u003ealert#39xss#39quot接下来转义的时候,伪装成\u003的lt会被漏掉。

6、3对进入数据库的特殊字符#39quot\尖括号*等进行转义处理,或编码转换Go 的texttemplate包里面的HTMLEscapeString函数可以对字符串进行转义处理4所有的查询语句建议使用数据库提供的参数化查询接口,参数化的语句使用。

7、payload代码,寄希望于其中某一个可以绕过过滤但是在遇到强有力的XSS防御措施下,往往只能是竹篮打水一场空鉴于这种情况。

8、在xss payload的任何地方插入null字节,有时候可以绕过filter,如下所示 alert1al%00ert1属性和标签HTML属性提供了页面上元素。

9、aaaaaa0x03绕过测试测试双引号,尖括号,发现服务端对双引号尖括号进行html实体编码并返回到前端例如被转义成了结sql注入。

10、在平时挖洞的时候经常会碰到带过滤的xss绕过,可能会将 标签过滤掉,当这对标签被过滤掉的时候,我们就会采用HTML属性xss,比。

网友评论

最新评论

00ert1属性和标签HTML属性提供了页面上元素。9、aaaaaa0x03绕过测试测试双引号,尖括号,发现服务端对双引号尖括号进行html实体编码并返回到前端例如